Cómo evitar los ataques de «ransomware» en sus dispositivos

El «ransomware» es una peligrosa amenaza de seguridad ante la que todos deberíamos estar alerta. Algunas herramientas y prácticas de ciberseguridad de sentido común pueden ayudar a evitar que el «ransomware» le afecte en el trabajo o en casa.

¿Qué es el «ransomware»?

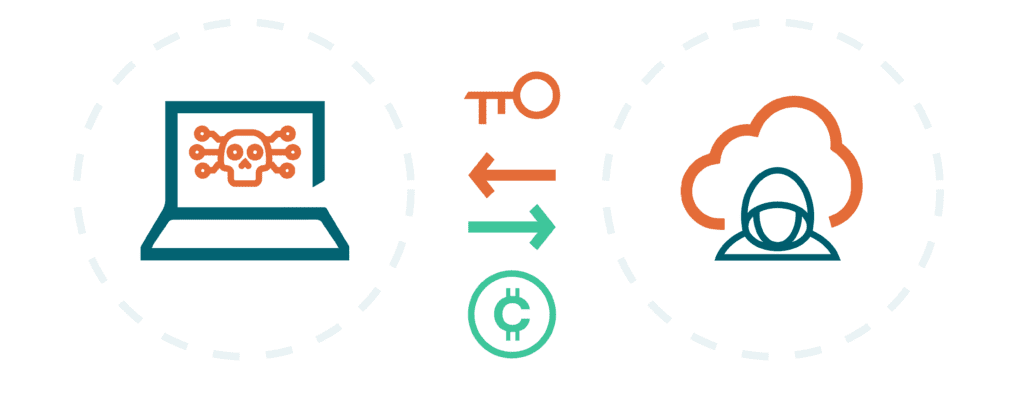

El «ransomware» es una forma de software malicioso que se puede usar para denegar a una persona o a una organización acceso a sus propios archivos, lo que en esencia mantiene un dispositivo y su contenido como rehenes. En un ataque de «ransomware», el ciberdelincuente suele exigir el pago de un rescate usando una tarjeta de crédito o mediante criptomonedas a cambio de deshacer los daños y devolver el control de los archivos.

El término «malware» describe cualquier software diseñado para dañar o interferir con el funcionamiento normal de un ordenador. Esto incluye virus que se propagan a través de documentos y archivos y formas más maliciosas como el software espía y el «ransomware», que pueden modificar o robar datos confidenciales, como las contraseñas usadas para acceder a cuentas importantes o a información financiera para compras o facturación en línea.

La frecuencia del «ransomware» ha aumentado

La frecuencia de los ataques de «ransomware» sigue aumentando en todo el mundo, con los Estados Unidos y Sri Lanka experimentando en los últimos años el mayor aumento de dicha frecuencia. Este aumento se debe en parte al éxito de los ataques llevados a cabo sin consecuencias: muchas empresas no saben cómo combatir adecuadamente los ataques de «ransomware». Cuando una empresa o una persona paga a los ciberdelincuentes un rescate para que restablezcan sus sistemas, esto les anima a buscar nuevos objetivos y a mejorar sus métodos, y también hace que más posibles piratas informáticos participen en estos delitos.

¿Cómo se producen los ataques de «ransomware»?

Un ciberdelincuente podría seguir varias vías diferentes para conseguir que un usuario de ordenador desprevenido instale estos peligrosos archivos. Las tácticas de ingeniería social pueden engañarnos para que proporcionemos acceso no autorizado al sistema, o se pueden usar credenciales de ingreso robadas, o implementar software avanzado que aproveche agujeros de seguridad en la red. Una vez infectado un sistema, el «ransomware» tarda solo unos segundos en bloquear archivos y dañar la infraestructura.

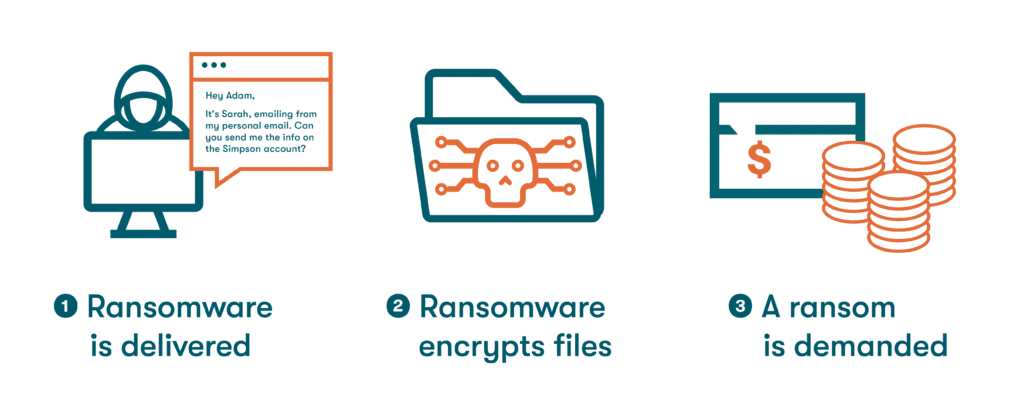

Los ataques de «ransomware» generalmente siguen tres pasos principales:

- Se instala el «ransomware»

Las tácticas de ingeniería social, como los correos electrónicos de «phishing» con enlaces a sitios web falsos, suelen usarse para engañar a los destinatarios para que instalen «ransomware» en sus ordenadores. Si el correo electrónico de «phishing» se envía mediante una cuenta de trabajo, toda la red de la empresa puede caer víctima del ataque.

Para evitar los ataques de «ransomware», evite hacer clic en enlaces procedentes de fuentes desconocidas y no fiables, y esté alerta ante signos reveladores de «phishing», como sutiles cambios de la dirección web, errores gramaticales o faltas de ortografía en el mensaje de correo electrónico o en el nombre del remitente.

- El «ransomware» cifra los archivos

El cifrado es un método usado para codificar información y hacer que sea ilegible o inutilizable. Algunos programas de «ransomware» bloquean el dispositivo del usuario por completo, mientras que otros usan cifrado para conseguir que los archivos no se puedan usar hasta que se pague el rescate. Irónicamente, el cifrado también se puede usar para codificar contraseñas y otros datos para protegerlos de los piratas informáticos. Con el «ransomware», los ciberdelincuentes usan esta potente herramienta para sacar provecho exigiendo un rescate para descifrar y restaurar los archivos.

- Se exige un rescate

Las exigencias financieras realizadas durante los ataques de «ransomware» varían según los motivos y los métodos de ataque del ciberdelincuente, así como de los recursos financieros de la víctima. Notorios ataques de «ransomware» de alto coste han sido:

- TeslaCrypt: esta serie de ataques en 2015 se dirigió principalmente a aplicaciones de pagos, obligando a cada víctima a pagar al menos 250 dólares para liberar sus archivos. TeslaCrypt usaba un potente algoritmo AES para cifrar y congelar los archivos afectados.

- REvil: esta cepa de «ransomware», con habilidad para evadir la detección, causó estragos en los Estados Unidos y Asia en 2019. Los autores exigieron posteriormente al fabricante de ordenadores Quanta 50 millones de dólares como rescate. La empresa se negó a pagar, y dos de los ciberdelincuentes fueron finalmente arrestados.

- SamSam: esta forma de «ransomware» a menudo usa ataques de fuerza bruta contra contraseñas débiles para penetrar en grandes empresas, incluyendo universidades y hospitales, con un total de pagos de rescate que ya supera los 6 millones de dólares.

- WannaCry: en 2017, 200 000 personas y grandes empresas, entre ellas FedEx, Nissan y Renault, se vieron afectadas por una forma de «ransomware» que abordaba las vulnerabilidades de Windows. Exigiendo alrededor de 300 dólares para liberar cada dispositivo, el ataque representó más de 4000 millones de dólares en pérdidas totales.

Variantes de «ransomware»

A medida que aprenda a evitar el «ransomware», descubrirá también más información sobre la cada vez mayor lista de variantes del mismo. Aunque todos comparten el objetivo común de secuestrar los datos, cada cepa de «ransomware» funciona de forma ligeramente diferente. Algunas de las variantes de «ransomware» más conocidas son:

- Maze: esta variante de «ransomware» tiene la distinción de ser la primera en combinar el robo de datos y el cifrado de datos.

- Ryuk: una variante sofisticada que se envía mediante correos electrónicos de «phishing» y se suele usar para exigir rescates de alto precio a grandes empresas.

- Lockbit: una forma de software malicioso de acción rápida que a veces los ciberdelincuentes venden como «ransomware como servicio» (RaaS).

- Cryptolocker: esta forma de «ransomware» es un «caballo de Troya» que se propaga a través de ordenadores Windows y busca los archivos más adecuados para bloquearlos y cifrarlos.

Ocho formas de proteger los dispositivos contra el «ransomware»

Protegerse uno mismo, los dispositivos y la empresa contra el «ransomware» puede ser más sencillo de lo que se piensa. Estos consejos para evitar el «ransomware» pueden ahorrarle la posibilidad de unirse a la creciente lista de víctimas del «ransomware».

- Educación: los consejos de seguridad contra el «ransomware» comienzan con las personas. Esto significa que debemos informarnos sobre los peligros del «phishing», el «spyware» y otras tácticas de pirateo informático para poder identificar las amenazas con mayor facilidad y saber qué hacer si nos han pirateado. En el lugar de trabajo la formación es esencial para compartir información sobre cómo evitar el «ransomware» y mantener en buen estado la ciberseguridad. Esto es especialmente importante para empleados que trabajan a distancia, que pueden estar menos conectados con los equipos de TI y con la cultura general de seguridad.

- Uso de un cortafuegos: los dispositivos de seguridad de red, conocidos como cortafuegos, filtran todo el tráfico entrante y saliente y bloquean datos sospechosos en función de reglas predeterminadas. Los cortafuegos pueden ser de hardware, de software o basados en la nube, y son una herramienta eficaz para evitar que el «ransomware» entre en la red.

- Mantener actualizados los sistemas operativos y los parches: los ciberdelincuentes, incluidos los responsables de los notorios ataques de WannaCry, aprovechan las debilidades para obtener acceso, por ejemplo, software obsoleto. A medida que aprenda a combatir el «ransomware», podrá reforzar su postura de seguridad completando cualquier mantenimiento del sistema necesario. Esto incluye la actualización de los navegadores de Internet a la revisión más reciente, pruebas de la red inalámbrica para comprobar que es segura y la aplicación de cualquier parche recomendado a aplicaciones y sistemas operativos.

- Hacer copia de seguridad de los datos: las amenazas de «ransomware» y sus consecuencias se vuelven más manejables si se cuenta con una copia de seguridad de los datos en otro lugar. Debe realizar copia de seguridad de todos los datos y archivos importantes con regularidad en una unidad externa o en una ubicación en la nube para minimizar el impacto de un ataque de «ransomware». Las copias de seguridad automatizadas y protegidas permiten a las organizaciones proteger sus datos sin intervención humana y evitar pagar un rescate para recuperar los archivos si se ven afectados por el «ransomware».

- Cifrar los datos: el cifrado de los archivos es una de las principales funciones para desactivar el «ransomware» y es una excelente herramienta para evitar los ataques de «ransomware». Puede protegerse de ciberataques y combatir las tácticas utilizadas para llevarlos a cabo cifrando sus propios datos antes de almacenarlos de forma externa, incluyendo las contraseñas que utiliza para acceder a aplicaciones y cuentas importantes.

Cifre automáticamente todas sus contraseñas, información financiera y documentos confidenciales con el administrador de contraseñas de Dashlane. Descargue la aplicación.

- Implementación de seguridad de confianza cero: un modelo de seguridad de confianza cero supone que cualquier dispositivo o persona conectada a una red representa una potencial amenaza para la seguridad. Para equipos de TI de empresas privadas o públicas, esta filosofía se aplica tanto a amenazas cibernéticas internas como externas e implica poner en práctica medidas de seguridad como la autenticación multifactor (MFA) para verificar la identidad con credenciales adicionales, como códigos enviados a través de aplicaciones o reconocimiento facial.

- Uso del software adecuado: hay potentes herramientas de seguridad de software disponibles para protegerlo a usted y a su empresa contra los ataques de «ransomware». Las principales aplicaciones de software «antimalware» y antivirus se actualizan continuamente para detectar y eliminar las cepas de «ransomware» más recientes. Un administrador de contraseñas personal o empresarial también lo protege de las amenazas de «ransomware» cifrando contraseñas e información de cuentas, protegiendo su información en una caja fuerte segura y habilitando la autenticación de dos factores (2FA) para frustrar tácticas de pirateo informático como el relleno de credenciales y los ataques de fuerza bruta.

- Uso de una VPN en una red wifi pública: al ingresar en una red wifi pública sin la protección de una red privada virtual (VPN) se puede caer víctima de tácticas de pirateo informático como los ataques de intermediario (MITM) para interceptar información personal e ingresos. Una VPN cifra los datos que entran o salen del dispositivo y le alerta si está a punto de descargar un archivo infectado. Esta capa adicional de seguridad protege contra el «ransomware» y otros tipos de ciberataques en entornos públicos.

Cómo Dashlane funciona como multiplicador de fuerza para evitar el «ransomware»

Se pueden usar las funciones intuitivas del administrador de contraseñas de Dashlane para generar automáticamente contraseñas fuertes y seguras. Las cajas fuertes cifradas para el uso compartido y el almacenamiento de contraseñas evitan que los piratas informáticos accedan a sus claves de ingreso. Funciones adicionales como las puntuaciones de análisis de contraseñas, la 2FA y la VPN elevan el perfil de seguridad al siguiente nivel.

El monitoreo de la Dark Web de Dashlane examina continuamente los rincones más oscuros de Internet y le garantiza recibir alertas si sus ingresos se han visto comprometidos, mientras que nuestra arquitectura de conocimiento cero patentada garantiza que nadie más pueda acceder a sus datos (incluso Dashlane) Si Dashlane fuera pirateado, los piratas informáticos nunca verían sus datos sin su contraseña maestra, y nosotros tampoco la almacenamos.

El «ransomware» es solo una de las muchas amenazas cibernéticas con las que debemos lidiar en la era digital. Aprenda a identificar y evitar ciberataques con nuestra Guía empresarial sobre violaciones de datos y pirateos informáticos.

Referencias

- Dashlane, «¿Qué es el software malicioso?» Febrero de 2020.

- Dashlane, «Guía para proteger contraseñas contra piratas informáticos», febrero de 2023.

- Check Point, «Oleadas globales de ataques de “ransomware”», 2023.

- Dashlane, «No muerda el anzuelo: los administradores de contraseñas pueden ayudarlo a protegerse contra los ataques de “phishing”», noviembre de 2020.

- Datto, «Tipos comunes de “ransomware”», noviembre de 2020.

- Microsoft, «“Ransomware” como servicio: comprensión de la economía bajo demanda de los delitos cibernéticos y cómo protegerse», mayo de 2022.

- Dashlane, «¿Qué es el cifrado?» marzo de 2019.

- SimpliLearn, «¿Qué es el cifrado AES y cómo funciona?» diciembre de 2022.

- Macworld, «Arrestada pareja en los Estados Unidos por plan de 50 millones de dólares para filtrar los esquemas de los MacBook Pro», noviembre de 2021.

- Upguard, «¿Qué es el ataque de “ransomware” WannaCry?» Agosto de 2022.

- Dashlane, “¿Qué es un ataque de fuerza bruta?” Febrero de 2020.

- Dashlane, «Usted pregunta, el pirata informático responde: siete preguntas con Rachel Tobac», octubre de 2021.

- Dashlane, «Cómo mantener la seguridad cuando los empleados trabajan a distancia», octubre de 2022.

- Cox Blue, «Diez formas de proteger la red wifi de su empresa», 2022.

- Unitrends, «Copia de seguridad automatizada: cómo funciona y por qué usarla», 2023.

- Dashlane, «Los siete pasos de un ciberataque, y cómo evitarlos», julio de 2021.

- Dashlane, «Guía completa de la autenticación multifactor», noviembre de 2022.

- Dashlane, «¿Por qué necesita una VPN? No se pierda estas tres ventajas clave», agosto de 2020.

- Dashlane, «Qué es el relleno de credenciales», septiembre de 2020.

- Dashlane, «Profundización en la seguridad de conocimiento cero de Dashlane», junio de 2022.

- Dashlane, «Si cree que lo han pirateado, esto es lo que debe hacer», febrero de 2020.

- Dashlane, «Por qué debería mantener sus aplicaciones actualizadas», marzo de 2022.

- Dashlane, “Comprendiendo su puntuación del análisis de contraseñas de Dashlane”, octubre de 2020.

- Dashlane, «Guía empresarial sobre violaciones de datos y pirateos informáticos».

Regístrese para recibir noticias y actualizaciones acerca de Dashlane