Una guía de la autenticación de dos factores para principiantes

¿Qué es la autenticación de dos factores (2FA)?

La 2FA es una capa adicional de seguridad para la cuenta, más allá de simplemente un nombre de usuario y una contraseña. Se requiere una segunda credencial, además de la contraseña, para obtener acceso a la cuenta. Cada vez que se inicia sesión en una cuenta con una contraseña, y la aplicación envía un código al teléfono para confirmar la identidad de quien inicia sesión, se ha utilizado la 2FA. Otros ejemplos de la 2FA en el mundo real son:

- Transacciones de cajero automático que requieren tanto la tarjeta como el PIN

- Estaciones de servicio en las que se utiliza una tarjeta de crédito y para pagar hay que escribir el código postal

Aceptar la autenticación de dos factores puede ayudar a evitar vulnerabilidades de datos que suponen costosas mitigaciones y que podrían dañar potencialmente la reputación de una organización. En lugar de confiar solo en las contraseñas, la 2FA aumenta la protección tanto para la identidad del usuario como para información confidencial, por ejemplo, números de tarjetas de crédito o historiales médicos. Al agregar un segundo factor de autenticación se crea una red de seguridad para bases de datos de contraseñas robadas y estafas de tipo phishing.

''La 2FA, la MFA, es ridículo cuántos de estos ataques se producen porque una persona no activó la MFA… una y otra vez, si se hubiera activado la 2FA, algunos de estos ataques no hubieran sido posibles… la otra cosa es dejar de usar contraseñas, pero si solo tengo una, la 2FA''.

—Nicole Perlroth, autora y periodista especializada en ciberseguridad, en el podcast de Lex Friedman, el 20 de febrero de 2022

¿Desea obtener más información sobre el uso de un administrador de contraseñas por su cuenta o con amigos y familiares?

Consulte nuestro plan Friends & Family o pruebe el administrador de contraseñas de Dashlane de forma gratuita.

¿Cuáles son los diferentes tipos de autenticación de dos factores?

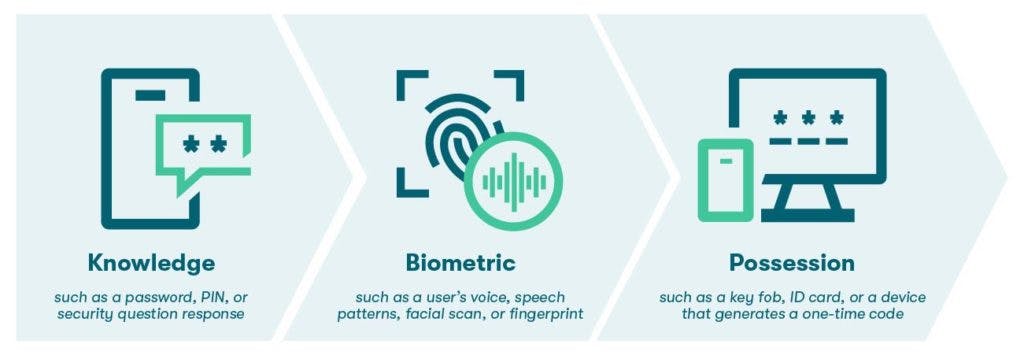

Un factor de autenticación es una credencial única que el usuario introduce para acceder a una cuenta en línea, por ejemplo, una contraseña. En general, los factores de autenticación incluyen algo que el usuario sabe, que es, o que tiene. Un sistema de autenticación de dos factores efectivo utiliza pruebas que proceden de dos de estas categorías:

- Factores que se saben, como la contraseña, el PIN o la respuesta a la pregunta de seguridad de esta persona

- Factores inherentes o biométricos, lo que significa atributos personales como la voz, los patrones de habla, la exploración facial o la huella dactilar del usuario

- Factores que se poseen, como un teléfono o un dispositivo electrónico, software que genera un código de autenticación válido por una sola vez, o un token físico, como un llavero o una tarjeta de ID

Existen algunos factores de autenticación más, pero no suelen desempeñar ningún papel en la autenticación de dos partes. La autenticación multifactor puede incluir también un factor de tiempo, lo que significa que el usuario debe responder en un período determinado de minutos para obtener acceso, o un factor de ubicación, que concede o deniega acceso dependiendo de la ubicación del GPS del usuario.

¿Cómo funciona realmente la 2FA?

El proceso de autenticación suele iniciarse escribiendo el nombre y la contraseña cuando un sitio solicita las credenciales del usuario (un factor que se sabe). Si la persona escribe esta información con éxito, el sistema le proporcionará un mensaje para continuar con el siguiente paso del proceso. A menudo el software de 2FA genera un código de autenticación válido para una sola vez y lo envía al dispositivo designado de la persona, un ejemplo de un factor que se posee.

El segundo factor siempre procede de una categoría diferente a la del primer factor. Por ejemplo, el sistema no pedirá dos contraseñas independientes ni pedirá la huella dactilar y un escaneo facial.

La pesadilla de las contraseñas es real. Eche un vistazo a estos seis chistes virales de contraseñas que podrían habernos pasado a cualquiera.

¿Cuáles son las ventajas de poner en práctica la autenticación de dos factores?

La mejora de la seguridad de una organización desde la autenticación de factor único a la de dos factores se asocia con cuatro valiosas ventajas.

Control de acceso a archivos, carpetas y unidades individuales

Cuando una organización implementa la 2FA puede dividir sus servidores y espacios de almacenamiento de nube para crear control de acceso granular a carpetas, archivos y unidades concretos. Este nivel de seguridad es especialmente importante si hay que mantener la colaboración con otros departamentos, proveedores o interesados externos sin comprometer la privacidad de los datos.

Opciones de autenticación personalizables para adaptarse a las preferencias de cada usuario

La mayor parte de los sistemas de factor doble permiten a los usuarios seleccionar entre varias formas de autenticación cuando inician sesión en el programa. Por ejemplo, pueden elegir aprobar el acceso en una aplicación de autenticación de un teléfono inteligente o escribir un código de autenticación válido para una sola vez que reciben por correo electrónico. Este nivel de comodidad ofrece una conexión rápida y fluida, crucial en el panorama actual dado que el personal trabaja cada vez más a distancia. El cumplimiento de las expectativas de los empleados en lo referente a una experiencia de usuario atractiva, segura y privada también contribuye a establecer en la empresa una cultura de seguridad que mira por los intereses de los seres humanos.

Cumplimiento de la normativa sobre seguridad y privacidad de los datos

Si una organización debe cumplir la normativa sobre seguridad y privacidad de los datos, como la HIPAA en lo referente a datos sanitarios o la conformidad con los Servicios de información sobre justicia penal (CJIS) en el caso de agencias gubernamentales, los sistemas de autenticación de dos factores cumplen los estándares de conformidad necesarios. Las organizaciones también pueden usar la 2FA si reciben subvenciones federales o estatales, lo que requiere cumplir la Ley de gestión de seguridad de información federal (FISMA), o recoger información sobre tarjetas de crédito de clientes, que está regulado en el Estándar de seguridad de datos del sector de tarjetas de pago (PCI DSS).

Integración simple y asequible en los sistemas de TI existentes

En la mayoría de los casos, las empresas pueden implementar fácilmente la autenticación de dos factores sin que afecte de forma negativa a los sistemas de TI existentes. El software de dos factores también es compatible con soluciones de inicio de sesión único (SSO) que mantienen las cuentas protegidas durante toda una sesión sin que se requiera iniciar sesión repetidas veces.

¿Cómo de segura es la autenticación de dos factores?

Casi todos los principales sitios web y proveedores de servicios ofrecían la 2FA en 2017, lo que atestigua su eficacia. En aquel año, solo el 28 % de quienes contestaron a la Encuesta de autenticación de Duo Labs State informaron de que habían usado autenticación de dos factores, que desde entonces ha aumentado al 79 % de los participantes en la encuesta en 2021.

Cuando se administra correctamente, la autenticación de dos factores puede bloquear este tipo de ataques:

- Ataques de fuerza bruta, en los que los hackers averiguan las credenciales o rompen el cifrado mediante el método de prueba y error

- Ataques de diccionario, que intentan violar los sistemas con combinaciones de frases de contraseña de uso habitual

- Phishing: cuando los hackers se hacen pasar por organizaciones legítimas para intentar que los usuarios escriban sus credenciales, y phishing dirigido cuyo objetivo son personas concretas en lugar de una inmensa base de datos de correo electrónico

Las organizaciones también pueden aprovechar la capa adicional de protección que ofrece la 2FA si hay terceros, como proveedores o contratistas, que a menudo acceden a sus servicios y sistemas digitales. Las empresas pueden mejorar la seguridad de un sistema de 2FA con un token de hardware físico, que suele ser una unidad USB que sirve como ''llave'' y cuesta en torno a los 20 dólares.

Sin embargo, estos dispositivos representan una inversión importante para grandes empresas, especialmente porque pueden perderse o robarse. Las aplicaciones de autenticación suelen ser una solución mejor, ya que generan un código directamente en el dispositivo del usuario y la clave de acceso no se puede interceptar como si se enviara mediante mensaje de texto.

Aunque la autenticación de dos factores es mejor que los sistemas de seguridad de factor único, no es una solución perfecta.

Problemas con las contraseñas

Un sistema de seguridad es tan vulnerable como lo sea su punto de acceso más débil, por ejemplo, una contraseña que un empleado utiliza en sitios no seguros. La primera capa de la autenticación de dos factores suele confiar en el sistema de contraseñas imperfecto, que es vulnerable a:

- Credenciales de inicio de sesión guardadas de forma incorrecta, como contraseñas que se escriben y se guardan en discos duros viejos

- Contraseñas de usuario débiles, reutilizadas u olvidadas

- Fallos internos a la hora de usar las prácticas recomendadas de seguridad

- Hacks de tablas arcoíris, que usan una tabla de valores de hash para romper una base de datos codificada

¿Otro problema habitual? Algunos sistemas de 2FA no solicitan el segundo factor de autenticación cuando el usuario solicita la recuperación de la contraseña y crea nuevas credenciales.

Según datos de una encuesta de los que informa el NIST, el 54 % de los usuarios usan menos de cinco contraseñas para todos los sitios y aplicaciones que frecuentan en línea. ¿Cuál es la conclusión? Con tiempo suficiente y las herramientas adecuadas, los hackers pueden averiguar nuestras credenciales medias creadas por el usuario.

''Todo lo que hacía falta era interceptar un correo electrónico o que alguien entrara en nuestro edificio y se encontrara con notas con contraseñas anotadas, y toda nuestra red y datos se habrían visto comprometidos''.

—Steven Stanley, vicepresidente senior de tecnología, ePromos

Vulnerabilidades de SMS

El método de 2FA más usado consiste en recibir un código de autenticación válido para una sola vez mediante mensaje de texto. Sin embargo, el sistema no puede verificar que usted sea realmente la persona que recibe el SMS, ya que los números de teléfono también se pueden hackear y falsificar. Si los hackers obtienen acceso a la cuenta de su proveedor de servicios inalámbricos, pueden interceptar cualquier mensaje que se le dirija, incluyendo los códigos de acceso de 2FA.

De hecho, el NIST ya no recomienda sistemas de autenticación de dos factores que dependan de los SMS junto una contraseña. No obstante, el informe de Duo antes mencionado descubrió que los mensajes de texto seguían siendo el segundo factor de 2FA más usado en 2021, conocidos por más del 85 % de los encuestados.

También se consideraba el segundo factor más fácil de usar y la elección preferida de los usuarios, con más de la mitad (53,4 %) que lo seleccionaron como preferido. Solo el 20,2 % eligió la segunda opción, el correo electrónico, y menos del 10 % de los encuestados dijo preferir un código de acceso móvil, una llamada telefónica, una clave de seguridad, una notificación push o un token de hardware al configurar una cuenta nueva.

¿Cuál es el futuro de la autenticación de dos factores?

Mirando hacia el futuro, la autenticación de dos factores probablemente crecerá para satisfacer las exigencias de seguridad tanto de organizaciones como de usuarios. Estas son algunas de las innovaciones más notables en la 2FA y más allá.

Autenticación multifactor

Las organizaciones que requieran una protección de información mejorada pueden querer actualizarse desde la 2FA a la autenticación multifactor (MFA), que usa tres o más métodos de autenticación para acceder a cada sesión. Según Alex Weinert, Director de programas de grupo para protección y seguridad de identidad de Microsoft, la MFA bloquea el 99,9 % de los intentos de hackeo en los servicios de la nube de la organización.

En el ejemplo más habitual de MFA, los sistemas de autenticación seguros de tres factores suelen combinar una contraseña y un token físico con un escaneo de huella dactilar, autenticación de voz u otra forma de seguridad biométrica.

Según datos de Markets and Markets, la autenticación multifactor multiplicará por más de dos su valor estimado actual de 12 900 millones de dólares hasta alcanzar los 26 700 millones de dólares en 2027. Los factores que impulsan este crecimiento incluyen:

- Un panorama mundial marcado por normativas gubernamentales cada vez más estrictas

- El aumento exponencial de servicios en línea y transacciones minoristas

- El cambio sustancial hacia servidores y plataformas basados en la nube

- La creciente expansión del Internet de las cosas (IoT) y el panorama de usar o traer el propio dispositivo del usuario (ByOD)

- El aumento estadístico del robo de identidad y los fraudes en línea y el considerable costo personal y comercial de estos incidentes

Medidas de privacidad sin contraseña

Cada vez más organizaciones persiguen la adopción de medidas de autenticación sin contraseña. Nuevos factores que explorar incluyen el acceso basado en la hora del día, el tipo de dispositivo y la ubicación geográfica. Muchas empresas también experimentan con biometría conductual, como la forma en que los usuarios mueven el ratón, la rapidez con la que mecanografían e incluso la duración de cada pulsación de tecla. Con innovaciones tecnológicas como estas, las organizaciones podrían en definitiva migrar de la 2FA o la MFA a la autenticación continua.

A pesar de las imperfecciones de la autenticación de dos factores, actualizarse desde un sistema de solo contraseña a un modelo de 2FA reduce drásticamente la probabilidad de que se produzca una costosa violación de datos. La reducción del riesgo asociado con trabajar, asociarse o comprar en línea a través de una organización sirve como testimonio de lo bien que una marca trata a sus clientes y partes interesadas.

¿Cuál es el mejor software para la autenticación de dos factores?

Más de 20 000 empresas eligieron a Dashlane para protegerse contra violaciones de datos. Dashlane usa la 2FA, la arquitectura de conocimiento cero y el cifrado más fuerte de 256 bits para ofrecer a los equipos una experiencia de usuario simplificada sin sacrificar la protección de datos críticos. Póngase en contacto con un experto en ciberseguridad de Dashlane hoy mismo para solicitar una demostración en directo.

Descubra cómo las mejores soluciones de administración de contraseñas y de SSO de su clase pueden ayudarle a proteger cada punto de acceso de su organización. Leer ahora: ¿Por qué integrar la administración de contraseñas y el SSO?

Referencias:

- Las personas usan autenticación de dos factores y biometría para proteger la información. Security Magazine.

- Volver a lo básico: ¿qué es la autenticación multifactor y por qué debe importarme? NIST.

- Microsoft: el uso de la autenticación multifactor bloquea el 99,9 % de los hackeos de cuenta. ZDNet.

- La violación de contraseñas de Facebook sugiere que el público ve la ciberseguridad como obsoleta. Forbes.

- Informe de investigaciones sobre violación de datos de 2022. Verizon.

- ¿Qué narices es la 2FA? Dashlane.

- Estado de la autenticación 2021. Duo Labs.

- Publicaciones especiales del NIST 800-63B. Instituto Nacional de Normas y Tecnología.

- Autenticación de dos factores. Educause.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane