Schutzmaßnahmen für das Internet der Dinge (IoT) können Sicherheitsverletzungen verhindern

Das Internet verbindet uns mit Informationen, Handel und Unterhaltung aus aller Welt. Das Internet der Dinge (IoT) vernetzt die digitale mit der physischen Welt, indem es gewöhnliche Objekte und Personen mit der Cloud – und untereinander – verbindet. Wie alle technischen Durchbrüche bringt diese neuartige Konnektivität Risiken und Bedrohungen im Bereich Cybersicherheit mit sich, was Schutzmaßnahmen für das Internet der Dinge unerlässlich macht.

Was ist IoT-Sicherheit?

Die Idee eines Internets der Dinge, das Daten von Alltagsobjekten streamt, entstand vor fast 40 Jahren, als Studenten mit Sensoren in Getränkeautomaten experimentierten, um deren Inhalt aus der Ferne zu überwachen. In den letzten Jahren haben verbesserte Sensortechnologien, blitzschnelle 5G-Funkverbindungen und Edge-Computing-Rechenzentren in unmittelbarer Nähe von Benutzern IoT-Anwendungsfälle wie intelligente Lautsprecher, vernetzte Sicherheitssysteme oder tragbare Geräte für die Gesundheitsüberwachung zur Realität gemacht.

Unter IoT-Sicherheit versteht man die Sammlung von Cybersicherheitstools und -praktiken, die zum Schutz der IoT-Geräte sowie ihrer jeweiligen Netzwerke und Benutzer vor Cyberangriffen und Datenschutzverletzungen eingesetzt werden.

Warum ist IoT-Sicherheit so wichtig?

Mit der Zahl der IoT-Geräte, die Schätzungen zufolge bis 2030 fast 30 Milliarden erreichen wird, nimmt das Potenzial für Manipulationen und unbefugte Nutzung weiter zu. Viele IoT-Geräte beinhalten keine integrierten Sicherheitsfunktionen, wodurch eine große Zahl von ungeschützten Endpunkten entsteht, die Cyberkriminelle leicht angreifen können. Außerdem operieren viele IoT-Geräte über unverschlüsselte Kanäle und werden von Netzwerksicherheitssystemen nicht überwacht.

IoT-Sicherheitspraktiken (und ihre Vorteile)

Die Vielfalt und begrenzten integrierten Sicherheitsfunktionen von IoT-Geräten machen es schwierig, aber nicht unmöglich, effektive IoT-Sicherheitspraktiken zu implementieren. Bei richtiger Anwendung können Sie mit verfügbaren IoT-Cybersicherheitstools und -taktiken Folgendes erreichen:

- Verschlüsselung verwenden. Daten, die an und von IoT-Geräten übertragen werden, können vertrauliche Daten enthalten, die geschützt werden müssen. Ein Verschlüsseln von Nachrichten macht sie für Cyberkriminelle unlesbar und unbrauchbar. Das verringert die Folgen einer Datenschutzverletzung und schützt die Integrität und Vertraulichkeit sowohl von Benutzern als auch von miteinander vernetzten Geräten.

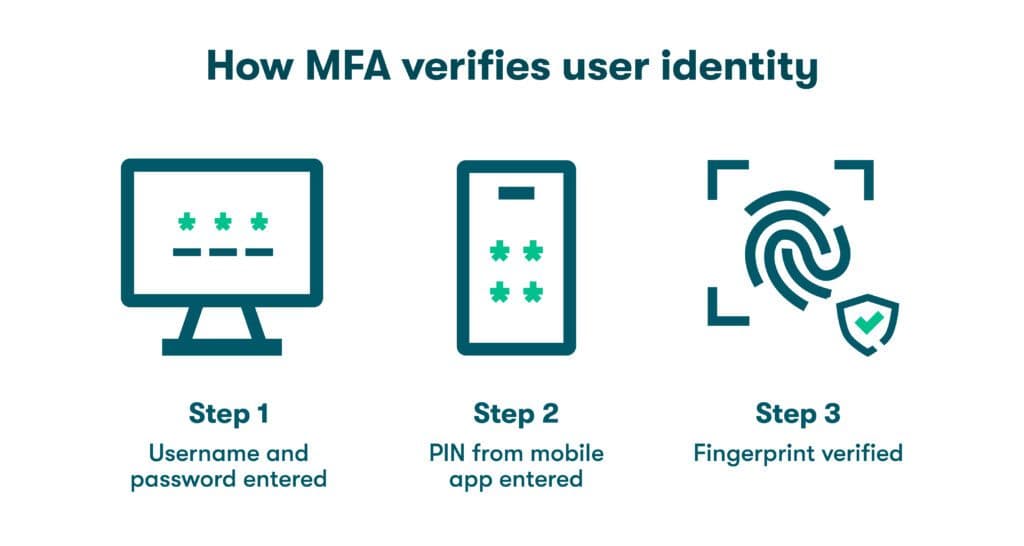

- Multi-Faktor-Authentifizierung verwenden. Multi-Faktor-Authentifizierung (MFA) nutzt zwei oder mehr Kennungen, die zum Teil biometrische Faktoren wie Fingerabdrücke oder Gesichtserkennung umfassen, um das Risiko unbefugter Zugriffe auf IoT-Geräte zu reduzieren.

- Software-Updates durchführen. Jede neue Softwareversion für ein IoT-System oder -Gerät enthält meist Sicherheitsupdates und Fehlerbehebungen sowie Leistungsverbesserungen. Wenn Sie Software auf dem neuesten Stand halten oder automatische Updates aktivieren, verhindern Sie, dass Cyberkriminelle Open-Source-Listen mit veröffentlichten Schwachstellen, die mit früheren IoT-Software-Revisionen zusammenhängen, ausnutzen können.

- IoT-Geräte überwachen. Die Überwachung von IoT-Geräten sprengt zwar den Rahmen vieler herkömmlicher Netzwerküberwachungstools, doch werden inzwischen neue IoT-Überwachungs- und Verwaltungsplattformen entwickelt, die dem wachsenden Bedarf nach IoT-Cybersicherheit gerecht werden. Die Funktionen und Vorteile dieser Tools variieren je nach beabsichtigter Anwendung. Die meisten Tools erkennen jedoch ungewöhnliche Aktivitäten und bieten Echtzeit-Einblicke in die Leistung und Verfügbarkeit von IoT-Geräten.

- Netzwerksegmentierung verwenden. Die Praxis der Netzwerksegmentierung baut sichere Wände um kritische Netzwerkressourcen auf, indem ein Computernetzwerk in verschiedene Segmente oder Sub-Netzwerke unterteilt wird, die unabhängig voneinander funktionieren. Per Segmentierung können Administratoren steuern, welche Benutzer und andere Geräte mit bestimmten IoT-Geräten kommunizieren können, und gleichzeitig die Angriffsfläche begrenzen, sollte es zu einer Sicherheitsverletzung kommen.

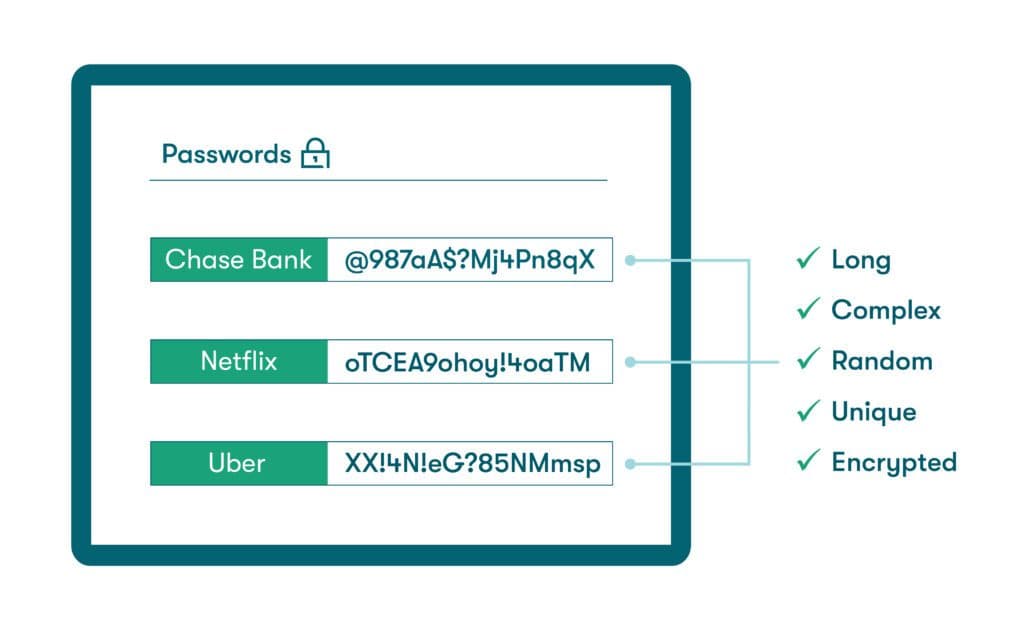

- Anmeldedaten schützen. Anspruchsvollere IoT-Geräte wie selbstfahrende Autos, Sicherheitssysteme für Zuhause und medizinische Geräte sind in der Regel passwortgeschützt, um eine unbefugte Nutzung zu verhindern. Sie sollten IoT-Anmeldedaten schützen, indem die Standard-Anmeldedaten von Geräten aktualisiert werden, das Teilen von Passwörtern auf sichere Kanäle beschränkt wird und die Wiederverwendung von Anmeldedaten verhindert wird (was sonst mehrere Konten betreffen könnte, wenn Passwörter verloren gehen oder gestohlen werden).

Starke Passwörter bestehen aus einer zufälligen Kombination aus mindestens 12 Großbuchstaben, Kleinbuchstaben, Ziffern und Sonderzeichen. Dadurch sinkt das Risiko, dass die Anmeldedaten von Cyberkriminellen erraten oder anderweitig geknackt werden, deutlich. Der beste Weg, um konsistent starke, unvorhersehbare Anmeldedaten zu erstellen, besteht in der Verwendung der Passwortgeneratorfunktion eines Passwort-Managers.

Häufige Herausforderungen im Bereich IoT-Sicherheit

Der Bedarf an grundlegender Cybersicherheit für Geräte im Internet der Dinge wird durch die wachsende Liste von IoT-Sicherheitsproblemen unterstrichen. Viele der Herausforderungen werden zwar durch neue Sicherheitssysteme und -technologien schrittweise behoben, sollten von Designern, Herstellern und Benutzern aber dennoch stets beachtet werden, wenn sie neue IoT-Anwendungen entwickeln und bereitstellen.

- Schwache Authentifizierung: 2FA und MFA stellen hochwirksame zusätzliche Authentifizierungsebenen dar. Vielen IoT-Geräten fehlt es jedoch aufgrund der begrenzten Rechenleistung an diesem grundlegenden Schutzniveau. Manche IT-Administratoren schützen IoT-Geräte, indem sie digitale Zertifikate zur Authentifizierung der Geräteidentität verwenden und zudem durch die Verschlüsselung von Datenübertragungen sichere Verbindungen schaffen.

- Software-Schwachstellen: Zeitnahe Software-Updates und Patches stellen aufgrund der hohen Anzahl von inhärenten Schwachstellen in IoT-Software grundlegende Sicherheitskonzepte für IoT-Geräte dar. Die beschränkten Einstellungen und die begrenzte Verarbeitungsleistung vieler IoT-Geräte erleichtern es Cyberkriminellen, Software-Schwachstellen im Zusammenhang mit unsicherer Datenübertragung, fehlender Geräteverwaltung und veralteten elektronischen Komponenten auszunutzen.

- Physische Sicherheitsrisiken: IoT-Geräte werden naturgemäß oft in verteilten und ungeschützten Remote-Umgebungen eingesetzt. Das kann sie anfällig für unbefugte Manipulationen, Vandalismus und Witterungseinflüsse machen. Physische Sicherheitsrisiken können durch die Implementierung von Schutzmaßnahmen wie sicheren Gehäusedesigns, Überwachungssystemen und manipulationssicheren Siegeln minimiert werden.

- Datenschutzbedenken: Cyberkriminelle haben nur wenig Interesse daran, routinemäßige IoT-Sensordaten wie Temperatureinstellungen, Standort oder Nutzungsmuster zu sammeln. Eine Datenschutzverletzung, bei der ein IoT-Gerät als Einfallstor dient, kann jedoch auch dazu führen, dass private Daten wie Namen, Adressen, Sozialversicherungsnummern und medizinische Unterlagen offengelegt werden. Datenschutzbedenken entstehen, wenn unangemessene Cybersicherheitstools und -prozesse für den Schutz von IoT-Geräten private Daten anfällig für Angriffe machen. Außerdem können betroffene Unternehmen eine schwere Beschädigung des Markenrufs sowie rechtliche Folgen erleiden.

- Verbreitung von IoT-Geräten: Die Zahl der IoT-Geräte wird sich bis 2030 voraussichtlich verdoppeln, was die Bedeutung des Internets der Dinge für die Gesellschaft unterstreicht sowie neue Sicherheitsbedenken und Herausforderungen mit sich bringt. Die wachsende Zahl von IoT-Geräten schafft eine größere, vielfältigere Angriffsfläche, die es zunehmend schwierig macht, physische Bedrohungen, Software-Schwachstellen und Eindringlinge zu erkennen und abzuwehren.

So können Sie Ihren IoT-Sicherheitsbedarf ermitteln

Ihr IoT-Sicherheitsbedarf wird je nach Art, Anzahl, Funktion und Standort der bereitgestellten IoT-Geräte erheblich variieren. Bevor Sie neue Sicherheitstools oder -systeme implementieren, sollten Sie Ihren individuellen IoT-Sicherheitsbedarf ermitteln:

- Machen Sie eine Bestandsaufnahme aller IoT-Geräte. Sie müssen genau wissen, welche IoT-Geräte es im Netzwerk gibt, bevor Sie Ihren Sicherheitsbedarf bewerten können, da jedes Gerät individuelle Datenfluss- und Datenschutzeigenschaften aufweist. Viele einfachere IoT-Geräte können sich selbstständig mit dem Netzwerk verbinden, was verhindert, dass sie in Sicherheitsscans für Endgeräte aufgenommen werden.

- Führen Sie eine Risikobewertung durch. Eine Bewertung der Cybersicherheitsrisiken ist ein systematischer Prozess, der zur Identifizierung von Dingen wie Fehlkonfigurationen, veralteter Firmware und Schwachstellen im Gesamtnetzwerk sowie bei einzelnen IoT-Geräten dient. Eine gründliche Risikobewertung beinhaltet außerdem tiefere Einblicke in die Taktiken, Techniken und Prozesse (TTPs), die Cyberkriminelle zum Ausnutzen von IoT-Schwachstellen verwenden, sowie Informationen zu ihrer Eintrittswahrscheinlichkeit.

- Führen Sie Cybersicherheitsaudits durch. Sobald Sie genau wissen, welche Geräte und Schwachstellen es gibt, können Sie mithilfe von Cybersicherheitsaudits aktuelle Sicherheitsrisiken und Bedrohungen mit Ihren vorhandenen Sicherheitstools und Schutzstrategien abgleichen, um zu ermitteln, ob diese angemessen sind. Schwachstellen und regulatorische Lücken, die Sie im Rahmen des Auditprozesses identifizieren, können proaktiv behoben werden, um größere Sicherheits- oder Compliance-Probleme zu verhindern.

- Nutzen Sie Penetrationstests. Schützen Sie IoT-Geräte, indem Sie Sicherheitsexperten beauftragen, die auf kontrollierte Weise potenzielle Einfallstore für Datenschutzverletzungen ermitteln. Penetrationstests dienen zur Bewertung der IoT-Sicherheit, indem sie reale Cyberangriffe simulieren und die Erkennungs- und Reaktionsfähigkeiten vorhandener Sicherheitsmaßnahmen überprüfen.

Vier Schritte zur Implementierung einer IoT-Sicherheitsrichtlinie

Sobald Sie Ihre Sicherheitsumgebung sorgfältig geprüft haben, können Sie entweder relevante Sicherheitskonzepte für IoT-Geräte in Ihre vorhandene Cybersicherheitsrichtlinie übernehmen oder eine eigenständige Richtlinie für IoT-Probleme und -Herausforderungen erarbeiten. Wichtige Schritte, die Sie beim Festlegen einer Richtlinie beachten sollten:

- Erstellen eines Zugriffsverwaltungsplans: Die Zugriffsverwaltung ist eine der größten Herausforderungen, die IoT-Administratoren bewältigen müssen, da jeder Gerätetyp eigene Ressourcenbeschränkungen und Sicherheitsanforderungen aufweist. Ein umfassender IoT-Zugriffsverwaltungsplan trägt dazu bei, unbefugte Zugriffe und Datenschutzverletzungen zu verhindern, indem er geeignete Zugriffsrichtlinien und Mechanismen für die Benutzerauthentifizierung definiert.

- Erstellen eines Incident-Response-Plans: Im IoT-Ökosystem werden Milliarden von Geräten in Umgebungen platziert, in denen physische Schäden, Malware-Infektionen und gefährdete Datenübertragungen nur schwer zu beseitigen sind. Mit einem detaillierten Incident-Response-Plan können Sie auf Sicherheitsvorfälle reagieren und eventuelle Schäden schneller eindämmen. Außerdem legen Incident-Response-Pläne Rollen und Verantwortlichkeiten fest, um die Zusammenarbeit mit externen Parteien wie IoT-Geräteherstellern effizienter zu gestalten.

- Verwenden eines Passwort-Managers: Ein Passwort-Manager trägt dazu bei, IoT-Geräte und ihre Benutzer vor Cyberkriminellen zu schützen, die Anmeldedaten stehlen oder erraten, um sich unbefugten Netzwerkzugriff zu verschaffen. Die besten Passwort-Manager erhöhen Ihr Sicherheitsprofil, indem sie für jedes Konto starke Anmeldedaten erstellen und in einem sicheren, verschlüsselten Tresor speichern. Automatische Passwortgenerierungsfunktionen und eine anpassbare Autovervollständigen-Funktion erhöhen sowohl die Sicherheit als auch den Komfort, da Benutzer nicht mehr für jedes einzelne Konto oder Gerät starke Anmeldedaten erstellen und im Kopf behalten müssen.

- Schulen von Mitarbeitern:Während IoT-Technologie physische Objekte in Daten streamende Erweiterungen der digitalen Welt verwandelt, zeigt uns die menschliche Natur, dass viele Benutzer sich den Geräten sorglos nähern und wichtige Sicherheitselemente vernachlässigen. Das kontinuierliche Schulen von Mitarbeitern und anderen Benutzern zu Sicherheitskonzepten für IoT-Geräte ist eine geeignete Methode, um solche Herausforderungen als Teil der allgemeinen Sicherheitskultur sichtbar zu machen.

So trägt Dashlane zum Schutz von IoT-Geräten bei

Mit der zunehmenden Verbreitung von IoT-Technologie und entsprechender Anwendungen wird das Thema IoT-Sicherheit weiter an Bedeutung gewinnen. Dashlane fördert diese Entwicklung proaktiv, indem es schwache und wiederverwendete Passwörter eliminiert und Daten verschlüsselt, um unbefugten Zugriff zu verhindern. Zusätzliche Funktionen wie VPN, 2-Faktor-Authentifizierung, ein sicheres Portal zum Teilen und Dark-Web-Überwachung runden die umfassende Cybersicherheitslösung ab. Außerdem sorgt eine patentierte Zero-Knowledge-Architektur dafür, dass niemand (nicht einmal Dashlane) auf Ihre privaten Daten zugreifen kann. Die branchenführenden Innovationen von Dashlane im Bereich der Verwaltung von Anmeldedaten erlauben es Privatanwendern und Unternehmen, das IoT mit Zuversicht zu erkunden.

Digitale Anmeldedaten sind Teil unseres Alltags. Wussten Sie jedoch, dass sich die Verwendung von Passwörtern bis zu den alten Römern zurückverfolgen lässt? Entdecken Sie in A Brief History of Passwords interessante Fakten zur Vergangenheit und Zukunft von Anmeldedaten.

Referenzen

- Vision of Humanity, „IoT Technologies Explained: History, Examples, Risks & Future“.

- Exploding Topics, „Number of IoT Devices (2024)“, Februar 2024.

- Dashlane, „Werde ich von meinem Kühlschrank belauscht? Und andere Bedenken“, April 2022.

- Dashlane, „A Complete Guide to Asymmetric Encryption: Definition & Uses“ (Ein umfassender Leitfaden zu asymmetrischer Verschlüsselung: Definition und Verwendung), März 2023.

- Dashlane, „Ein umfassender Leitfaden zu Multi-Faktor-Authentifizierung“, November 2022.

- Dashlane, „Warum es wichtig ist, Ihre Anwendungen stets auf dem neuesten Stand zu halten“, März 2022.

- Logit, „The Top 10 IoT Monitoring Tools“, März 2024.

- Dashlane, „What is Network Segmentation & How Does It Work?“ (Was ist Netzwerksegmentierung und wie funktioniert sie?), Februar 2024.

- Dashlane, „Kann mein selbstfahrendes Auto gehackt werden?“, April 2022.

- Venafi, „Top 10 Vulnerabilities that Make IoT Devices Insecure“, Juli 2023.

- Dashlane, „Was ist Datenschutz und warum ist er wichtig?“, April 2023.

- Dashlane, „4 Most Common Types of Inherent Risks for IT & Cybersecurity“ (Vier gängige Arten von inhärenten Risiken für IT- und Cybersicherheit), Februar 2024.

- Dashlane, „How to Conduct Your Own Internal Security Audit“ (So führen Sie Ihre eigene interne Sicherheitsüberprüfung durch), April 2021.

- Cloudflare, „What is penetration testing? | What is pen testing?“

- NCBI, „Access Control for IoT: A Survey of Existing Research, Dynamic Policies and Future Directions“, Februar 2023.

- Dashlane, „So lassen sich Ransomware-Angriffe auf Geräte verhindern“, März 2023.

- Embedded, „Automating the IoT Incident Response Process“, Dezember 2019.

- Dashlane, „Build the Case for a Password Manager in 8 Steps“ (Acht Gründe, die für einen Passwort-Manager sprechen).

- Dashlane, „The Importance of Building a Strong Security Culture“ (Die Bedeutung der Schaffung einer starken Sicherheitskultur).

- Dashlane, „Dashlane's Security Principles & Architecture“ (Die Sicherheitsprinzipien und -architektur von Dashlane).

- Dashlane, „A Brief History of Passwords“, 2021.

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten