Cómo pueden las empresas con alguna política de BYOD proteger los dispositivos de los empleados

Cada vez hay más personas que usan varios dispositivos, como portátiles, tabletas y teléfonos inteligentes, tanto para el trabajo como para su uso personal. El sistema de llevar el dispositivo propio (BYOD, por sus siglas en inglés) amplía esta tendencia al permitir a los trabajadores a distancia usar sus dispositivos personales para conectarse a las redes de la empresa. Esta versatilidad mejora la movilidad en el lugar de trabajo, pero también introduce nuevas consideraciones en la política de dispositivos y de seguridad. ¿Cómo pueden las organizaciones y los empleados a distancia asegurarse de que sus dispositivos están protegidos?

¿Qué es una política de BYOD?

Una política de BYOD es una política de «trae tu propio dispositivo», lo que significa que los trabajadores pueden usar sus propios dispositivos personales para trabajar. Las políticas de BYOD pueden aumentar la productividad y la satisfacción al permitir a los empleados trabajar en dispositivos con los que ya están familiarizados. Para aprovechar esta oportunidad al tiempo que se administran los posibles riesgos y desventajas, es importante contar con una política de seguridad de BYOD por escrito. Esta política responde a muchas preguntas importantes del sistema BYOD tanto para los empleados como para el nivel de gestión, entre ellas:

- ¿Qué dispositivos se permiten? Cada nuevo dispositivo y sistema operativo presenta desafíos únicos de interoperabilidad y seguridad. Como los departamentos de TI deben proporcionar asistencia para cualquier dispositivo que se use en el negocio empresarial, es vital indicar en la política de BYOD qué dispositivos se pueden usar (y cuáles no).

- ¿Qué aplicaciones se permiten? Permitir a los empleados trabajar desde casa y usar sus propios dispositivos reduce el control directo que alguna vez tuvieron los empleadores sobre las aplicaciones prohibidas. Esto va más allá de prohibir aplicaciones que hacen perder el tiempo, como videojuegos, redes sociales y servicios de transmisión. Hay que revisar con frecuencia las aplicaciones que pueden en potencia exponer los datos de la empresa a riesgos de seguridad al acceder a las libretas de direcciones y cámaras sin permiso, e incluirlas en la política de dispositivos de empleados de BYOD.

- ¿Cuáles son los requisitos de seguridad del dispositivo? Los requisitos de seguridad de los dispositivos en la política de BYOD deben incluir directrices sobre dónde y cuándo se puede acceder a los datos de la empresa, qué red privada virtual (VPN) o aplicaciones de seguridad de dispositivos móviles se deben usar y si se aplica la autenticación de dos factores (2FA). También debe haber un proceso de desvinculación de los empleados documentado para definir cómo se eliminan los datos de la empresa de los dispositivos de los empleados una vez que abandonan la empresa. Muchas organizaciones han implementado soluciones de administración de identidad y acceso (IAM, por sus siglas en inglés) para garantizar que los usuarios de BYOD tengan acceso al sistema cuando lo necesiten.

- ¿Quién es el propietario del dispositivo, los datos y el número de teléfono? En algunos escenarios de BYOD esta cuestión puede resultar indeterminada, especialmente cuando la empresa abona ciertas cantidades en concepto de uso de dispositivo. La política debe definir quién es el responsable del coste de sustitución del hardware y los datos personales si se pierde o roba un dispositivo y la empresa debe eliminarlo y quién conserva la propiedad del número de teléfono si un empleado se marcha.

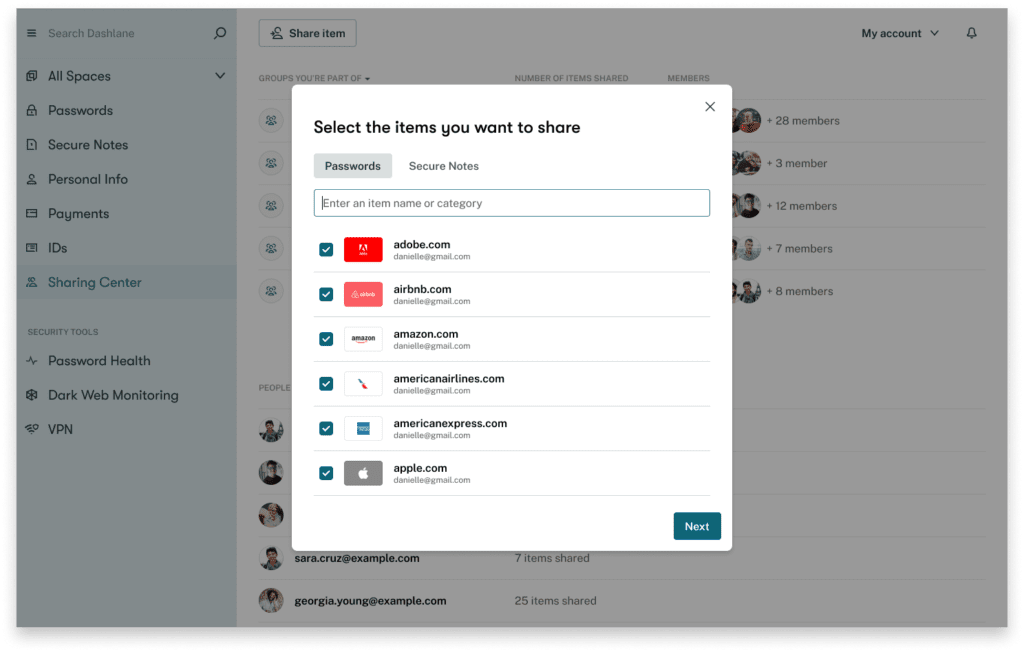

- ¿Cómo se puede usar un administrador de contraseñas? Un administrador de contraseñas empresarial cifra y almacena las contraseñas de los empleados para cada dispositivo y aplicación que usan. Los empleados solo necesitan recordar una contraseña maestra para acceder al administrador de contraseñas y rellenar automáticamente los ingresos en cualquier cuenta a la que deseen acceder. El software de administración de contraseñas usado y las directrices para el almacenamiento de contraseñas y su uso compartido deben incluirse en la política de BYOD.

Want to learn more about using a password manager for your business?

Check out Dashlane's password manager for small businesses or get started with a free business trial.

Consideraciones especiales de seguridad para dispositivos propiedad de los empleados

El aumento del uso de dispositivos de propiedad de los empleados plantea problemas de seguridad adicionales que deben abordarse:

- Uso empresarial y personal: los empleados que usan dispositivos tanto para tareas laborales como personales son el quid de la mayoría de los problemas de seguridad de BYOD. Sin un dispositivo de seguimiento de empleados, es imposible para los empleadores controlar todos los sitios web visitados, las aplicaciones usadas o las redes WiFi públicas unidas, incluso con una política de dispositivos de empleados detallada en su lugar.

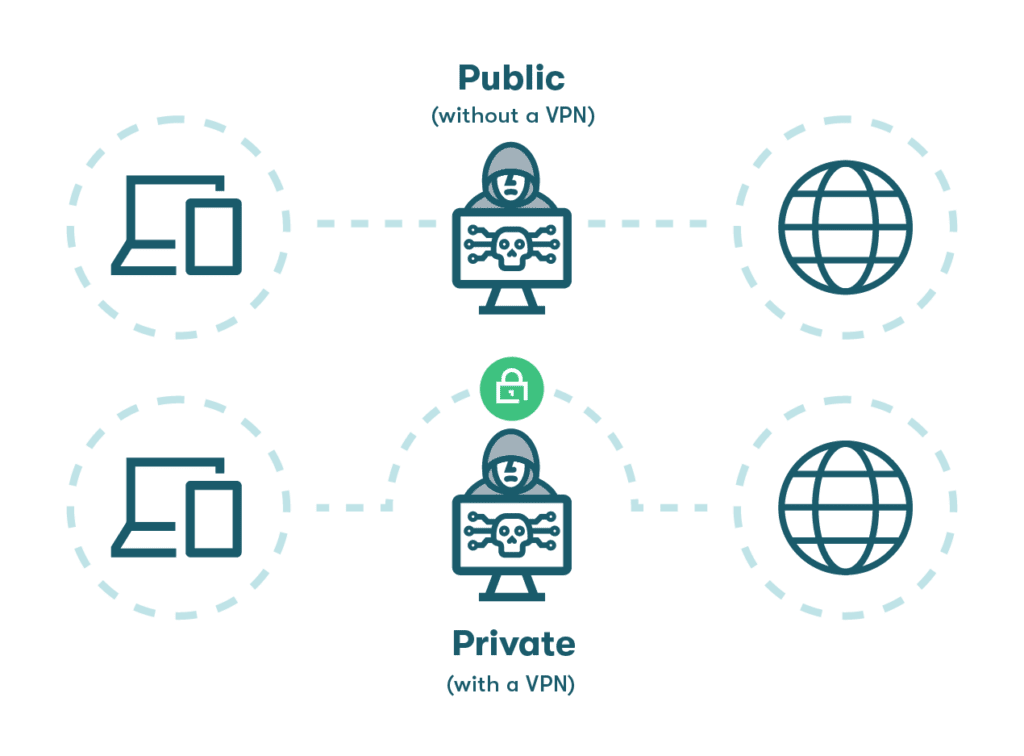

- Redes no seguras: el aumento del trabajo a distancia y móvil habilitado por los dispositivos propiedad de los empleados hace que sea más fácil para los empleados ingresar en redes WiFi públicas no seguras en cafeterías, aeropuertos u hoteles. Una VPN mitiga este riesgo al encriptar todos los datos que entran o salen del dispositivo y enrutarlos a través de un portal seguro.

- Dispositivos perdidos o robados: un dispositivo móvil también tiene más probabilidades de perderse o ser robado. Cuando esto sucede, las direcciones de correo electrónico personales y las cuentas bancarias pueden verse comprometidas, junto con los sistemas y datos de la empresa. Aunque los bloqueos de pantalla y las aplicaciones de autenticación pueden minimizar el impacto, el uso de un administrador de contraseñas agrega una capa adicional de seguridad al almacenar datos de contraseñas encriptados donde no se puede acceder a ellos.

- Aplicaciones maliciosas, desactualizadas o no seguras: las políticas de BYOD deben tener en cuenta la amplia variedad de aplicaciones que los usuarios probablemente instalarán. Una aplicación maliciosa disfrazada de cámara o aplicación de chat podría en realidad estar interceptando mensajes o instalando malware. Una aplicación no segura puede no tener intenciones maliciosas, pero aún podría comprometer la privacidad o la seguridad. El software antivirus y la estricta adhesión a la política de responsabilidad de dispositivos móviles de los empleados ayudan a combatir estos riesgos.

- Ataques de phishing: las tácticas de ingeniería social se aprovechan de la naturaleza humana y usan llamadas telefónicas, mensajes de texto, sitios web o correos electrónicos engañosos (phishing) para comprometer la privacidad y la seguridad. Si el dispositivo personal de un empleado se convierte en objetivo de un ataque de ingeniería social, las cuentas de la empresa también se ponen en riesgo.

- Sincronización de contraseñas: los empleados deben asegurarse de que sus niveles de acceso e ingresos sigan siendo coherentes a medida que realizan la transición de un dispositivo a otro. El administrador de contraseñas de Dashlane, basado en la nube, se sincroniza fácilmente en todos los dispositivos y sistemas operativos para que se puedan realizar actualizaciones desde cualquier ordenador, teléfono inteligente o tableta.

- Falta de formación y aplicación: los empleados a distancia que no interactúan regularmente con los equipos de TI tienen más probabilidades de volverse complacientes a la hora de informar rápidamente de sospechas de violaciones y otros problemas de seguridad. Las herramientas, políticas y capacitación de seguridad deben desarrollarse teniendo en cuenta a los trabajadores a distancia y a la BYOD para abordar estos riesgos y desafíos únicos.

El aumento de las políticas de trabajo a distancia y de BYOD hace que la protección de contraseñas sea más importante que nunca. Aprenda los elementos esenciales en Administración de contraseñas 101.

Ocho formas de asegurarse de que los dispositivos de los empleados estén protegidos con una política de BYOD

Aunque no hay ningún método infalible para garantizar que la información empresarial y personal permanezca segura en los dispositivos propiedad de los empleados, estas prácticas de sentido común sientan las bases para el uso seguro de dispositivos BYOD.

- Definir el uso seguro de aplicaciones y dispositivos

Las políticas de BYOD que definen cómo, cuándo y dónde se pueden usar los dispositivos personales para aplicaciones de trabajo son un primer paso importante. Las soluciones basadas en tecnología como la contenedorización, en las que las aplicaciones personales y de empresa están físicamente aisladas unas de otras usando un sistema operativo (SO) común, también están disponibles para dividir los datos personales y los laborales y reducir la necesidad de monitorizar o controlar las aplicaciones personales que los empleados instalan.

- Mantener un registro de los puntos finales de dispositivos de red

Aunque los empleadores no necesitan monitorizar las actividades de los dispositivos, sí necesitan administrar y rastrear el tráfico de red desde dispositivos de confianza. La monitorización de los datos de NetFlow, como las direcciones IP y demás información básica, ayuda a identificar dispositivos no seguros que intentan acceder a la red y dar prioridad al tráfico de BYOD para disponibilidad de red.

- Educación sobre el uso seguro

La formación y educación para usuarios de BYOD destaca y refuerza las prácticas seguras, como:

- No usar los administradores de contraseñas del navegador: se debe desalentar el uso de administradores de contraseñas integrados y no encriptados en los navegadores, ya que se almacenarían credenciales de usuario importantes en un formato no protegido. He aquí una guía paso a paso para eliminar las contraseñas de su navegador que se puede compartir con los empleados.

- Completar actualizaciones de software de forma regular: los trabajadores a distancia deben responder rápidamente a las solicitudes de actualización de aplicaciones, parches de seguridad, versiones del sistema operativo y contraseñas maestras.

- Uso compartido seguro de contraseñas: las contraseñas empresariales nunca deben compartirse con quienes no son empleados de la empresa ni enviarse por correo electrónico a los compañeros de trabajo. Dashlane ofrece un portal seguro y encriptado para el uso compartido de contraseñas, que hace que sea más fácil distribuir las contraseñas de la empresa de forma segura.

- Transmisiones de datos encriptados

Todos deben usar la encriptación, incluidos aquellos que usan sus propios dispositivos en el trabajo. La encriptación es importante, especialmente cuando se usan redes WiFi públicas o no seguras para conectarse. El administrador de contraseñas de Dashlane utiliza encriptación AES-256 para codificar las contraseñas de los empleados antes de que abandonen el dispositivo. Una VPN adicional encripta todos los mensajes y datos que entran y salen del dispositivo para evitar que sean interceptados.

- Dispositivos perdidos o robados

Se recomienda encarecidamente incluir un plan de reacción para el caso de dispositivos perdidos o robados en el acuerdo de usuario de dispositivos móviles de los empleados. Los empleados y los equipos de TI deben conocer las herramientas y prácticas disponibles para minimizar el riesgo de que los datos de la empresa estén expuestos. Borrar los dispositivos a distancia, bloquear los datos y restablecer las contraseñas (usando un administrador de contraseñas) son algunas de las acciones preventivas inmediatas que se pueden emprender.

- Ofrecer las mejores herramientas

Las mejores estrategias de seguridad para empleados que trabajan desde casa y dispositivos propiedad de los empleados requieren herramientas que funcionen juntas para fortalecer la ciberseguridad y respaldar la política de BYOD:

- Inicio de sesión único (SSO)

- Llenado automático de URL de confianza para fomentar la utilización

- Autenticación de dos factores para verificar la identidad de los empleados al ingresar

- Una VPN para garantizar el acceso al servicio de Internet seguro y encriptado desde cualquier lugar

- Un administrador de contraseñas para permitir la creación, el almacenamiento y el uso compartido de contraseñas seguras

- Creación de una política de BYOD personalizada

Una política de BYOD efectiva debe derivar de una estrategia de ciberseguridad cuidadosamente diseñada que incluya todos los objetivos, pasos y recursos utilizados para minimizar el riesgo cibernético. Algunas consideraciones importantes que influyen en la política de BYOD incluyen las evaluaciones de amenazas y vulnerabilidades, las implicaciones financieras de una violación y una evaluación de las herramientas de TI existentes.

- Establecimiento de una cultura de ciberseguridad

Los empleados y dispositivos dispersos solo aumentan la necesidad de una cultura de seguridad unificada en la que cada empleado asuma la responsabilidad de proteger los activos y la información de la empresa al tiempo que vigila amenazas como los ataques de ingeniería social. Dashlane ofrece un interesante seguimiento de la puntuación del análisis de contraseñas para promover la fortaleza de la contraseña y la mejora continua de las mismas.

Cómo protege Dashlane los dispositivos de sus empleados

Las soluciones de administración de contraseñas de Dashlane incluyen funciones avanzadas como la encriptación AES-256, la 2FA y la sincronización instantánea de contraseñas para mantener todos los dispositivos de los empleados seguros. Un llenado automático fácil de usar que solo funciona en URL de confianza aumenta la adopción y la productividad en el lugar de trabajo, la oficina en casa o sobre el terreno, mientras que la VPN y el monitoreo de la Dark Web protegen los límites del lugar de trabajo desde todos los ángulos.

Dashlane permite a las organizaciones de todo tipo proteger su salud financiera y reducir el riesgo.

Descubra cómo Dashlane ayuda a empresas innovadoras como Solar Quote a mantener los dispositivos y credenciales de sus empleados seguros en un entorno de trabajo dinámico e híbrido.

Referencias

- Statista, «Mobile internet use worldwide - Statistics & Facts», (Uso de Internet móvil en todo el mundo - Estadísticas y hechos), octubre de 2022.

- TechBeacon, «20 most dangerous mobile apps: How to mitigate best risk» (Las 20 aplicaciones móviles más peligrosas: cómo mitigar mejor el riesgo), 2022.

- Dashlane, «Por qué todos los dispositivos de los empleados deben estar protegidos», mayo de 2021.

- Dashlane, «Guía de principiantes para la autenticación de dos factores de seguridad», agosto de 2022.

- Gartner, «Identity and Access Management (IAM)», (Administración de identidad y acceso (IAM)), 2022.

- Dashlane “La mejor forma de almacenar contraseñas en el hogar o el trabajo”, septiembre de 2022.

- Exploding topics, «24+ Fascinating BYOD Statistics (2022)», (Más de 24 fascinantes estadísticas de BYOD (2022)), septiembre de 2022.

- Dashlane, «¿Por qué necesita una VPN? No se pierda estas tres ventajas clave», agosto de 2020.

- ScienceDirect, «Malicious Apps», (Aplicaciones maliciosas), 2022.

- Dashlane, «Create a Culture of Cybersecurity: Teach Employees to “Catch a Phish”», (Crear una cultura de ciberseguridad: enseñar a los empleados a cazar un phishing), agosto de 2021.

- Dashlane, «3 Remote Work Security Practices for Your Small Business», (Tres prácticas de seguridad del trabajo a distancia para su pequeña empresa), octubre de 2022

- Dashlane, «Why Passwords are the Weak Link in Company Security», (Por qué las contraseñas son el eslabón débil en la seguridad de la empresa), 2022

- ScaleFusion, «Resistance to BYOD: How Containerization Helps», (Resistencia ante BYOD: cómo ayuda la contenedorización), abril de 2022.

- Dashlane, «Por qué los empleados no deberían permitir que los navegadores guarden sus contraseñas», marzo de 2021.

- Solarwinds, «What is NetFlow?», (¿Qué es NetFlow?), 2022.

- Dashlane, «Cómo mantener la seguridad cuando los empleados trabajan a distancia», octubre de 2022.

- Dashlane, «Cybersecurity Strategy: Best Practices for Small-to Medium-Sized Businesses», (Estrategia de ciberseguridad: prácticas recomendadas para pequeñas y medianas empresas), octubre de 2022.

- Dashlane, «How to Create a Culture of Security», (Cómo crear una cultura de seguridad), agosto de 2021.

- Dashlane, «How to Stop Reusing Passwords for Good» (Cómo dejar de reutilizar las contraseñas para siempre), enero de 2020.

- Dashlane, «A look at Password Health Scores around the world in 2022», (Un vistazo a las puntuaciones del análisis de contraseñas en todo el mundo en 2022), 2022.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane