Las prácticas de seguridad del Internet de las cosas (IoT) pueden evitar violaciones

Internet nos conecta con la información, el comercio y el entretenimiento de todo el mundo. El Internet de las cosas (IoT) se une al mundo digital y al físico conectando objetos y personas normales a la nube y entre sí. Al igual que todos los avances tecnológicos, este nuevo nivel de conectividad trae riesgos y amenazas de ciberseguridad que hacen que la seguridad del Internet de las cosas sea esencial.

¿Qué es la seguridad del IoT?

La idea de un Internet de las cosas que transmite información procedente de objetos cotidianos se originó hace casi 40 años cuando los estudiantes universitarios experimentaron con sensores instalados en máquinas expendedoras de refrescos para rastrear su contenido a distancia. En los últimos años, la tecnología de sensores mejorada, la comunicación inalámbrica 5G a la velocidad del rayo y los centros de datos de informática perimetral cercanos a los usuarios han hecho realidad casos de uso de IoT como altavoces inteligentes, sistemas de seguridad conectados y dispositivos de monitoreo de salud portátiles.

La seguridad del IoT se define como la colección de herramientas y prácticas de ciberseguridad que se usan para proteger estos dispositivos del IoT y sus respectivas redes y usuarios ante ciberataques y violaciones de datos.

¿Por qué es importante la seguridad del IoT?

Como la cantidad de dispositivos del IoT se espera que alcance los casi 30 000 millones para el 2030, el potencial de manipulación y uso no autorizado sigue creciendo. Muchos dispositivos del IoT no incluyen funciones de seguridad integradas, lo que crea un gran número de puntos finales desprotegidos a los que los ciberdelincuentes pueden dirigirse. Además, muchos dispositivos del IoT funcionan a través de canales no encriptados y no están supervisados por los sistemas de seguridad de la red.

Prácticas de seguridad del IoT (y sus ventajas)

La variabilidad y las funciones de seguridad integradas limitadas de los dispositivos del IoT hacen que sea difícil, pero no imposible, implementar prácticas de seguridad del IoT efectivas. Cuando se aplican correctamente, las herramientas y tácticas de ciberseguridad del IoT disponibles le permiten:

- Usar encriptación. La información transmitida hacia y desde los dispositivos del IoT puede incluir información confidencial que debe protegerse. El cifrado de los mensajes mediante la encriptación los hace ilegibles e inutilizables para los ciberdelincuentes, lo que reduce el impacto de una violación de datos y ayuda a proteger la integridad y la privacidad tanto de los usuarios como de sus dispositivos interconectados.

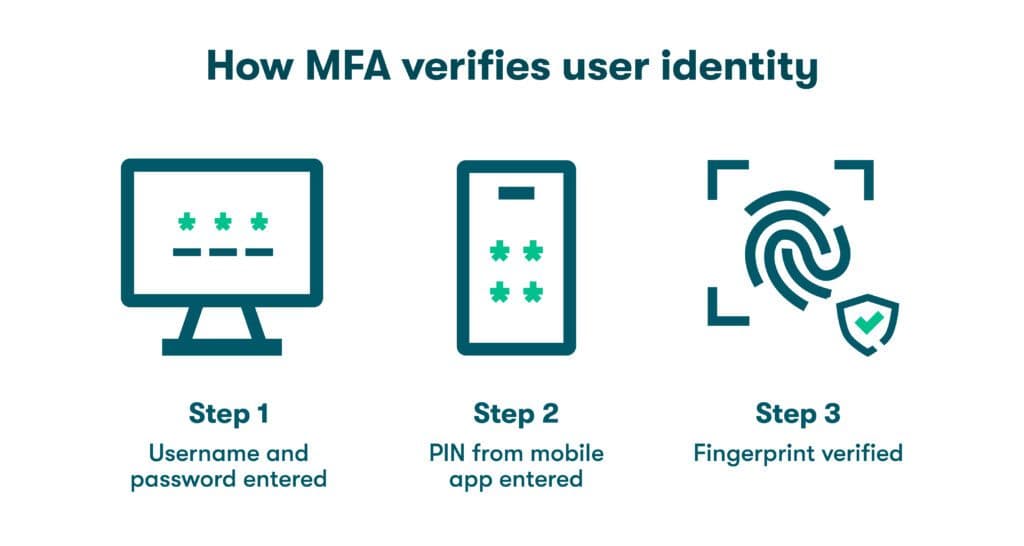

- Usar la autenticación multifactor. La autenticación multifactor (MFA) usa 2 o más identificadores, que a veces incluyen factores biométricos como huellas dactilares o reconocimiento facial, para reducir el riesgo de acceso no autorizado a dispositivos del IoT.

- Mantener el software actualizado. Es probable que cada nueva versión de software para un sistema o dispositivo del IoT incluya actualizaciones de seguridad y correcciones de errores junto con mejoras de rendimiento. Mantener el software actualizado o configurar actualizaciones automáticas evita que los ciberdelincuentes aprovechen las listas de vulnerabilidades de código abierto publicadas asociadas a revisiones de software del IoT anteriores.

- Monitorizar los dispositivos del IoT. Aunque la monitorización de dispositivos del IoT está fuera del alcance de muchas herramientas de monitorización de red convencionales, se están desarrollando nuevas plataformas de monitorización y administración del IoT para satisfacer la creciente demanda de ciberseguridad del IoT. Las capacidades y ventajas de estas herramientas varían dependiendo de la aplicación prevista, pero la mayoría están diseñadas para detectar actividad inusual al tiempo que ofrecen información en tiempo real sobre el rendimiento del IoT y la disponibilidad de dispositivos.

- Usar la segmentación de red. La práctica de la segmentación de red construye muros seguros en torno a los conjuntos de red críticos, dividiendo una red informática en varios segmentos o subredes que funcionan de forma independiente. La segmentación permite a los administradores controlar qué usuarios y demás dispositivos pueden comunicarse con dispositivos del IoT concretos al tiempo que limitan la superficie de ataque si hay una violación de seguridad.

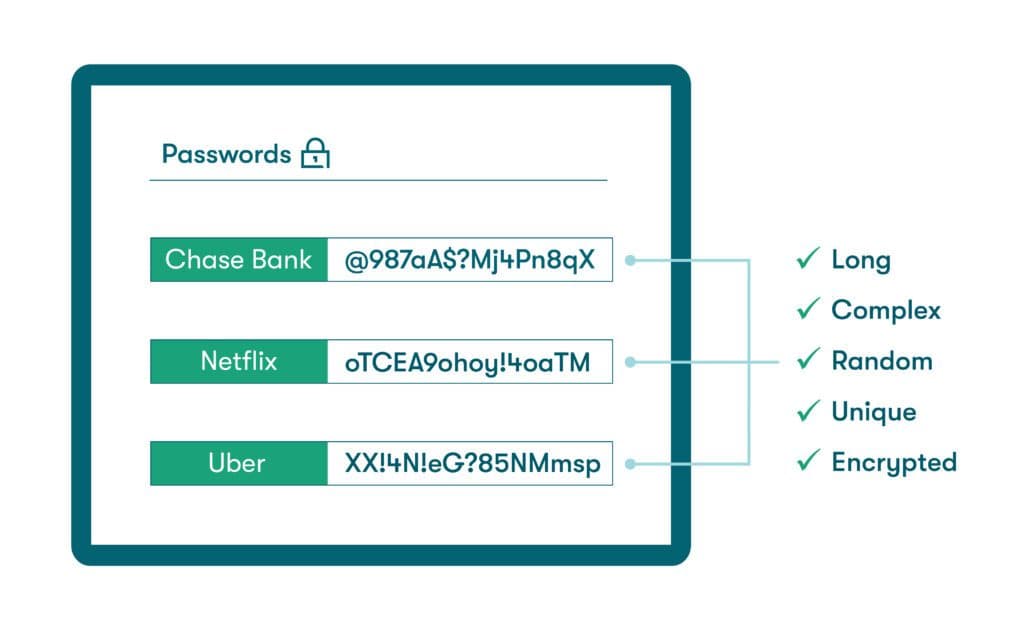

- Proteger las credenciales. Los dispositivos del IoT más sofisticados como los coches autónomos, los sistemas de seguridad para el hogar y los dispositivos médicos suelen estar protegidos con contraseñas para evitar usos no autorizados. Las credenciales del IoT deben protegerse actualizando las credenciales predeterminadas del dispositivo, limitando el uso compartido de contraseñas a canales seguros y evitando la reutilización de credenciales que permite que varias cuentas se vean afectadas si se pierden o se roban contraseñas.

Las contraseñas seguras incluyen una mezcla aleatoria de al menos 12 letras mayúsculas, minúsculas, números y caracteres especiales. Esto hace que sea mucho menos probable que los ciberdelincuentes las adivinen o las descifren de otra manera. La mejor forma de crear credenciales seguras e impredecibles de forma consistente es usar la función de generador de contraseñas de un administrador de contraseñas.

Retos habituales de la seguridad del IoT

La necesidad de ciberseguridad básica para los dispositivos del Internet de las cosas se ve subrayada por la creciente lista de desafíos de seguridad del IoT. Aunque muchos de estos inconvenientes se abordan gradualmente a través de nuevos sistemas y tecnología de seguridad, siempre deben tenerse en cuenta por parte de diseñadores, fabricantes y usuarios cuando se desarrollan e implementan nuevas aplicaciones del IoT.

- Autenticación débil: la 2FA y la MFA son capas adicionales de autenticación altamente efectivas, pero muchos dispositivos del IoT carecen de este nivel básico de protección debido a su potencia informática limitada. Algunos administradores de TI eligen proteger los dispositivos del IoT usando certificados digitales para autenticar la identidad del dispositivo al tiempo que establecen conexiones seguras encriptando las transmisiones de datos.

- Vulnerabilidades de software: las actualizaciones de software y los parches oportunos son conceptos de seguridad de los dispositivos del IoT fundamentales debido al número inherentemente alto de vulnerabilidades de software del IoT. Las opciones restringidas y la potencia de procesamiento limitada de muchos dispositivos del IoT hacen que sea más fácil aprovechar las vulnerabilidades de software relacionadas con la transmisión de datos no segura, la falta de administración de dispositivos y los componentes electrónicos obsoletos.

- Riesgos de seguridad física: por su naturaleza, los dispositivos del IoT a menudo se despliegan en entornos remotos dispersos y no protegidos. Esto puede hacerlos objeto de manipulación no detectada, vandalismo y clima adverso. Los riesgos de seguridad física se pueden mitigar implementando precauciones como diseños protegidos de carcasas, sistemas de vigilancia y sellos de seguridad.

- Preocupaciones de privacidad de datos: los ciberdelincuentes tienen poco interés en recopilar datos rutinarios de sensores del IoT sobre ajustes de temperatura, ubicación y patrones de uso. Sin embargo, una violación de datos que usa un dispositivo del IoT como puerta de enlace también puede exponer información personal como nombres, direcciones, números de seguridad social y registros médicos. Hay preocupaciones sobre la privacidad de datos cuando las herramientas y procesos de ciberseguridad inadecuados que protegen los dispositivos del IoT dejan al descubierto la información personal. Las empresas involucradas pueden sufrir graves consecuencias de reputación de marca y legales.

- Proliferación de dispositivos del IoT: se espera que el número de dispositivos del IoT se duplique para 2030, lo que destaca la importancia del Internet de las cosas para la sociedad al tiempo que aumenta las preocupaciones y los desafíos de seguridad. Al aumentar la cantidad de dispositivos del IoT se crea una superficie de ataque más grande y diversa, que hará que sea cada vez más difícil detectar y evitar amenazas físicas, vulnerabilidades de software e intrusiones.

Cómo identificar sus necesidades de seguridad del IoT

Sus requisitos de seguridad del IoT variarán significativamente dependiendo del tipo, el número, la función y la ubicación de los dispositivos del IoT desplegados. Antes de implementar nuevas herramientas o sistemas de seguridad, es importante valorar sus necesidades únicas de seguridad del IoT:

- Haga inventario de todos los dispositivos del IoT. Debe conocer con precisión qué dispositivos del IoT están presentes en la red antes de poder evaluar sus necesidades de seguridad, ya que cada dispositivo tiene características de flujo de datos y protección de datos únicas. Muchos dispositivos del IoT más simples pueden conectarse a la red de forma autónoma, lo que evita que se incluyan en los escaneos de seguridad de terminales.

- Realice una evaluación de riesgos. Una evaluación de riesgos de ciberseguridad es un proceso sistemático que se usa para identificar errores de configuración, firmware obsoleto y vulnerabilidades que existen en la red en general, así como en cada uno de los dispositivos del IoT. Una evaluación de riesgos exhaustiva también incluye una exploración más profunda de las tácticas, técnicas y procedimientos (TTP) que usan los ciberdelincuentes que aprovechan las vulnerabilidades del IoT, así como la probabilidad de que ocurran.

- Realice auditorías de ciberseguridad. Una vez que sepa exactamente qué dispositivos y vulnerabilidades existen, las auditorías de ciberseguridad le permiten comparar los riesgos y amenazas de seguridad actuales con sus herramientas de seguridad y estrategias de protección actuales para determinar si son adecuadas. Las debilidades y las lagunas regulatorias que se identifiquen durante el proceso de auditoría se pueden abordar de forma proactiva para evitar que se produzcan problemas de seguridad o de cumplimiento mayores más adelante.

- Utilice pruebas de penetración. Puede proteger los dispositivos del IoT contratando a expertos en seguridad para buscar posibles vías de violación de datos de forma controlada. Las pruebas de penetración se usan para evaluar la seguridad del IoT simulando ciberataques del mundo real y revisando las capacidades de detección y respuesta de las medidas de seguridad existentes.

4 pasos para implementar una política de seguridad del IoT

Una vez que haya revisado cuidadosamente su panorama de seguridad, puede incluir conceptos de seguridad de dispositivos del IoT relevantes en su política de ciberseguridad existente o crear una política independiente dedicada a los problemas y desafíos del IoT. Los pasos importantes que hay que tener en cuenta al finalizar esta política incluyen:

- Creación de un plan de administración de acceso: la administración de acceso es uno de los mayores desafíos a los que se enfrentan los administradores del IoT, ya que cada tipo de dispositivo tiene diferentes restricciones de recursos y requisitos de seguridad. Un plan de administración de acceso del IoT que lo abarque todo ayuda a evitar violaciones de datos y accesos no autorizados, definiendo las políticas de acceso y los mecanismos de autenticación de usuarios adecuados.

- Creación de un plan de respuesta a incidentes: el ecosistema del IoT coloca miles de millones de dispositivos en entornos donde el daño físico, las infecciones de malware y las transmisiones de datos comprometidas son difíciles de eliminar. Un plan de respuesta a incidentes detallado le permite reaccionar ante los incidentes de seguridad y contener el daño con mayor rapidez. Los planes de respuesta a incidentes también definen roles y responsabilidades para hacer que la colaboración con partes externas como los fabricantes de dispositivos del IoT sea más eficiente.

- Uso de un administrador de contraseñas: un administrador de contraseñas ayuda a proteger los dispositivos del IoT y a sus usuarios de los ciberdelincuentes que roban o adivinan credenciales para obtener acceso no autorizado a la red. Los mejores administradores de contraseñas elevan su perfil de seguridad creando credenciales seguras y únicas para cada cuenta y almacenándolas en una caja fuerte protegida y encriptada. Las funciones de generación automática de contraseñas y de llenado automático personalizable mejoran tanto la seguridad como la comodidad al eliminar la necesidad de crear y recordar credenciales fuertes para cada dispositivo o cuenta.

- Formación y educación de los empleados: a medida que la tecnología del IoT sigue transformando los objetos físicos en extensiones de transmisión de datos del mundo digital, la naturaleza humana nos asegura que muchos usuarios se acercarán a estos dispositivos de forma casual y descuidarán elementos de seguridad importantes. Seguir formando y educando a los empleados y demás usuarios en los conceptos de seguridad de los dispositivos del IoT es una buena forma de mantener estos problemas visibles como parte de la cultura de seguridad en general.

Cómo Dashlane ayuda a proteger el IoT

La seguridad del IoT seguirá creciendo en importancia a medida que la tecnología y las aplicaciones se expandan. Dashlane apoya de forma proactiva esta evolución minimizando las contraseñas débiles y reutilizadas y encriptando los datos para evitar accesos no autorizados. Las funciones adicionales como la VPN, la autenticación de dos factores, un portal de uso compartido seguro y el monitoreo de la Dark Web completan la solución de ciberseguridad integral, mientras que una arquitectura de conocimiento cero patentada garantiza que nadie, incluido Dashlane, pueda acceder a su información privada. Las innovaciones líderes del sector de Dashlane en torno a la administración de credenciales permiten a las personas y organizaciones explorar el IoT con confianza.

Las credenciales digitales son parte de nuestra rutina diaria, pero ¿sabía que el uso de contraseñas se puede rastrear hasta los antiguos romanos? Descubra información interesante sobre el pasado y el futuro de las credenciales en Una breve historia de las contraseñas.

Referencias

- Vision of Humanity, “IoT Technologies Explained: History, Examples, Risks & Future.” (Las tecnologías del IoT explicadas: historia, ejemplos, riesgos y futuro).

- Exploding Topics, “Number of IoT Devices (2024),” (Número de dispositivos del IoT); febrero 2024.

- Dashlane, “Is My Smart Fridge Listening to Me? And Other Concerns,” (¿Me está escuchando mi frigorífico inteligente? y otras preocupaciones), abril de 2022.

- Dashlane, «Guía completa de la encriptación asimétrica: definición y usos», marzo de 2023.

- Dashlane, «Guía completa de la autenticación multifactor», noviembre de 2022.

- Dashlane, «Por qué debería mantener sus aplicaciones actualizadas», marzo de 2022.

- Logit, “The Top 10 Iot Monitoring Tools,” (Las 10 mejores herramientas de monitoreo del IoT), marzo de 2024.

- Dashlane, «¿Qué es la segmentación de red y cómo funciona?» febrero de 2024.

- Dashlane, «¿Se podría piratear mi coche autónomo?» abril de 2022.

- Venafi, “Top 10 Vulnerabilities that Make IoT Devices Insecure,” (Las 10 principales vulnerabilidades que hacen que los dispositivos del IoT sean inseguros), julio de 2023.

- Dashlane, «¿Qué es la privacidad de datos y por qué es importante?» abril de 2023.

- Dashlane, «Los 4 tipos más comunes de riesgos inherentes para TI y ciberseguridad», febrero de 2024.

- Dashlane, «How to Conduct Your Own Internal Security Audit», (Cómo realizar su propia auditoría de seguridad interna), abril de 2021.

- Cloudflare, “What is penetration testing? | What is pen testing?” (¿Qué son las pruebas de penetración?)

- NCBI, «Access Control for IoT: A Survey of Existing Research, Dynamic Policies and Future Directions», (Control de acceso para IoT: encuesta sobre las investigaciones existentes, políticas dinámicas y direcciones futuras), febrero de 2023.

- Dashlane, «Cómo evitar los ataques de “ransomware” en sus dispositivos», marzo de 2023.

- Embedded, «Automating the IoT Incident Response process», (Automatización del proceso de respuesta a incidentes del IoT), diciembre de 2019.

- Dashlane, «Cree el caso para un administrador de contraseñas en 8 pasos».

- Dashlane, «La importancia de crear una cultura de seguridad fuerte».

- Dashlane, «Principios y arquitectura de seguridad de Dashlane».

- Dashlane, «Una breve historia de las contraseñas», 2021.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane